Hola gente bienvenido a un nuevo tutorial y este estará dado a la creación y fabricación de algoritmo y este es u nuevo proceso así que pónganse cómodos que hoy les enseñare el como nos apoya este nuevo tema.

Hola gente bienvenido a un nuevo tutorial y este estará dado a la creación y fabricación de algoritmo y este es u nuevo proceso así que pónganse cómodos que hoy les enseñare el como nos apoya este nuevo tema.9.1 PROGRAMACIÓN DE PSEUDOCODIGOS.

- Creación de algoritmos: En la elaboración o creación de un programa; después del análisis del problema, se establecen las especificaciones del programa, es decir, qué debe hacer y cómo lo debe hacer. Si un algoritmo es correcto, es más fácil realizar la programación y se reduce la posibilidad de cometer errores.

- Diseño de Algoritmos: Es un método específico para poder crear un modelo matemático ajustado a un problema específico para resolverlo.

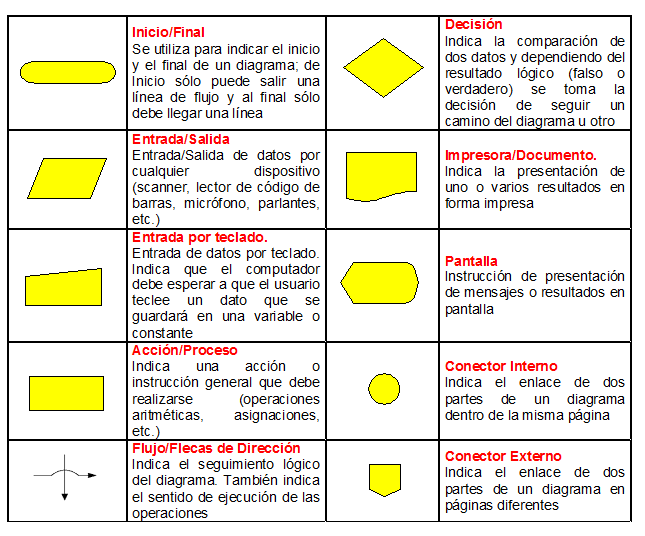

- Simbologia y diagrama de flujo:En informática, una tabla de símbolos es una estructura de datos que usa el proceso de

traducción de un lenguaje de programación, por un compilador o un intérprete,

donde cada símbolo en el código fuente de un programa está asociado

con información tal como la ubicación, el tipo de datos y el ámbito de cada

variable y El tipo de diagrama dicta los símbolos de diagramas de flujo que se

utilizan. Por ejemplo, un diagrama de flujo de datos puede contener un Símbolo de Entrada o

Salida (también conocido como Símbolo de E/S), pero no es muy común verlo en la

mayoría de los diagramas de flujo de procesos.

9.2 PROGRAMA ESTRUCTURADO.

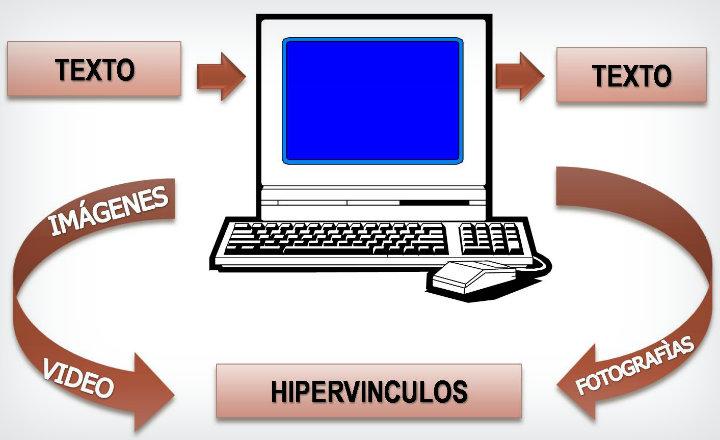

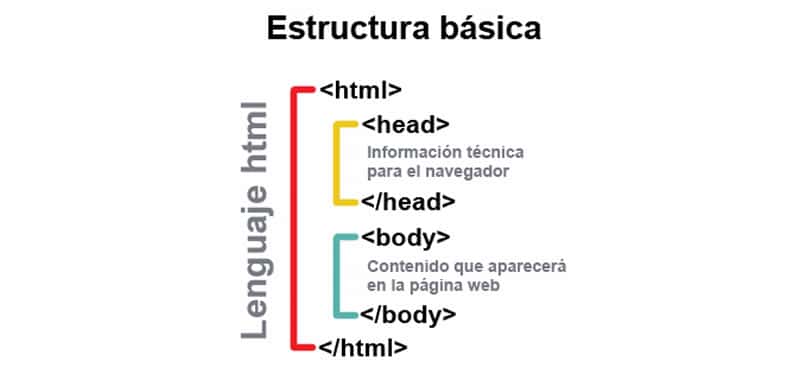

- Identificación de la estructura básica: Lo

primero que debemos considerar dentro de la organización básica de HTML es el

uso de los corchetes angulares < y >. En

HTML estos corchetes contienen en su interior código especial llamado ETIQUETA

que indican la estructura y el formato del CONTENIDO de la página. HTML está

formado por muchas etiquetas que pueden realizar infinidad de tareas para dar

formato a nuestras páginas Web. Tres son las etiquetas (tags) que describen la

estructura general de un documento y dan una información sencilla sobre él.

Estas etiquetas no afectan a la apariencia del documento y solo interpretan y

filtran los archivos HTML.

· <HTML>: Limitan el documento (inicio y fin) e indica que se encuentra escrito en este lenguaje.· <HEAD>: Específica el prólogo del resto del archivo esto es, el encabezado. Son pocas las etiquetas que van dentro de ella, destacando la del título <TITLE> que será utilizado por los marcadores del navegador e identificará el contenido de la página. Solo puede haber un título por documento, preferiblemente corto aunque significativo, y no caben otras etiquetas dentro de él. En <HEAD> no hay que colocar nada del texto del documento.· <BODY>: Encierra el resto del documento, el contenido es el que se muestra en un explorador Web.

- Programación: la noción de programación se encuentra muy asociada a la creación de aplicaciones informáticas y videojuegos; es el proceso por el cual una persona desarrolla un programa valiéndose de una herramienta que le permita escribir el código

- Lenguajes de programación: Es un idioma artificial diseñado para expresar computaciones que pueden ser llevadas a cabo por máquinas como las computadoras. Se asume generalmente que la traducción de las instrucciones a un código que comprende la computadora debe ser completamente sistemática.

- Compiladores e interpretes: Es un programa informático que traduce un programa escrito en un lenguaje de programación a otro lenguaje de programación, generando un programa equivalente que la máquina será capaz de interpretar.

- Librerias: Una biblioteca o, llamada por vicio del lenguaje librería (del inglés library) es un conjunto de implementaciones funcionales, codificadas en un lenguaje de programación, que ofrece una interfaz bien definida para la funcionalidad que se invoca.

- Creacion de estructuras secuenciales: Es aquella en la que una acción (instrucción) sigue a otra en secuencia. Las tareas se suceden de tal modo que la salida de una es la entrada de la siguiente y así sucesivamente hasta el fin del proceso.

- Estructuras selectivas if-else y anidades multiples: Cuando por la rama del verdadero o el falso de una estructura condicional hay otra estructura condicional. El diagrama de flujo que se presenta contiene dos estructuras condicionales. Es común que se presenten estructuras condicionales anidadas aún más complejas. Son aquellas que evalúan una expresión, usualmente una condición booleana, y a partir del resultado permiten tomar decisiones entre una, dos o más opciones; a esto se le conoce como selección condicional.

- Estructuras de iterativas do-while: Permite ejecutar una o varias instrucciones, un

número determinado de veces o, indefinidamente, mientras se cumpla una

condición. Para estos fines, precisamente se definen en los lenguajes de

programación las estructuras de control iterativas.