Hola chicos hoy les hablare uno de los temas mas peligroso de la web. Estos son unos de los cuales tiene la desventaja del Internet que te pueden destruir el navegador y para eso pónganse cómodos que hoy les mostrare los "PELIGROS DE LA INFORMÁTICA".

Hola chicos hoy les hablare uno de los temas mas peligroso de la web. Estos son unos de los cuales tiene la desventaja del Internet que te pueden destruir el navegador y para eso pónganse cómodos que hoy les mostrare los "PELIGROS DE LA INFORMÁTICA".8.1 RIESGOS TECNOLÓGICOS.

- VIRUS: Tienen básicamente la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como los del tipo Gusano informativo, son muy nocivos y algunos contienen además una carga dañina (paylod) con distintos objetivos.

- TROYANO: Un caballo de Troya o troyano es un tipo de malware que a menudo se disfraza de software legítimo. Los cibercriminales y hackers pueden utilizar troyanos para tratar de acceder a los sistemas de los usuarios. Generalmente, los usuarios son engañados por alguna forma de ingeniería social para que carguen y ejecuten troyanos en sus sistemas. Una vez activados, los troyanos permiten a los cibercriminales espiarte, robar tu información confidencial y obtener acceso de puerta trasera a tu sistema.

- GUSANO: Son programas que realizan copias de sí mismos, alojándolas en diferentes ubicaciones del ordenador. El objetivo de este malware suele ser colapsar los ordenadores y las redes informáticas, impidiendo así el trabajo a los usuarios. A diferencia de los virus, los gusanos no infectan archivos.

- SPAM: En otras palabras el Correo electrónico no solicitado puede definirse como e-mails no deseados, habitualmente de tipo publicitario, que se envían aleatoriamente en grandes cantidades de usuarios. El spam con lleva: Pérdida de tiempo. La información que no es de interés o utilidad para el usuario y tiene que eliminarla.

- INTRUSOS: Son archivos cuyo propósito es invadir la privacidad de tu computadora, posiblemente dejando daños y alterando el software del equipo. Entre ellos estan: los spyware, hackers, ect.

- PIRATERIA: Es aquel que tiene como práctica regular la reproducción, apropiación y distribución con fines lucrativos y a gran escala de contenidos de los que no posee licencia o permiso de su autor. Suele generalmente apoyarse de una computadora o un soporte tecnológico para estas acciones.

8.2 RIESGOS ECONOMICOS.

- PHISHING Y PHARMING: El phishing es una técnica de ingeniería social utilizada por los delincuentes para obtener información confidencial como nombres de usuario, contraseñas y detalles de tarjetas de crédito haciéndose pasar por una comunicación confiable y legítima y el ataque de pharming consiste en modificar el archivo hosts, que es el archivo que contiene las direcciones IP de los nombres de dominio, de páginas visitadas. En Windows generalmente se encuentra en: C:WindowsSystem32Driversetc, y es un archivo sin extensión, pero se puede editar con cualquier editor de texto.

- FRAUDE: Un "delito informático" o "ciberdelito" es toda aquella acción antijurídica y culpable a través de vías informáticas tiene como objetivo dañar por medios electrónicos y redes de Internet. Los delitos de fraude informático y estafa informática como una categoría de conductas que deben tipificarse en las respectivas legislaciones penales de los países suscriptores del Acuerdo.

- ROBO DE INFORMACIÓN: El robo es un delito contra el patrimonio, consistente en el apoderamiento de bienes ajenos de otras personas, empleando para ello fuerza en las cosas o bien violencia o intimidación en las personas.

8.3 RIESGOS SOCIALES

- CONTENIDO INAPROPIADO: Son los que se publican en Internet o en las redes sociales como contenidos eróticos, poniendo contenido donde insulten, contenidos ofensivos hacia una persona. Esto causa mucho daño ya que contenidos como estos pueden dañar a la persona que lo ve, esto se debe evitar ya que puede hacer que la persona tenga un daño psicológico gracias a esto.

- INGENIERIA SOCIAL: Es el conjunto de actividades o engaños que los atacantes usan para obtener información o bienes de las organizaciones a través de la manipulación de los usuarios legítimos. Es decir, la Ingeniería Social es la ciencia y el arte de hackear a las personas. A pesar de que las tecnologías que mitigan las vulnerabilidades informáticas evolucionan rápidamente, es fácil olvidarse del elemento más importante presente en todas las TIC: el ser humano. Por lo tanto, es importante que conozca el procedimiento que pone en peligro la seguridad de la información de su organización y los cuatro pasos fundamentales que se deben seguir para mitigar los riesgos.

- HOSTIGAMIENTO EN LINEA O CIBERBULLING: Consiste en utilizar la tecnología para

amenazar, avergonzar, intimidar o criticar a otra persona. Amenazas en línea, textos groseros,

agresivos o despectivos enviados por Twitter, comentarios publicados en

Internet o mensajes: toda cuenta.

- PREVENCIÓN DEL SEXTING: Su nombre es un acrónimo de 'sex' o sexo y 'texting' o escribir mensajes. Consiste en enviar mensajes, fotos o vídeos de contenido erótico y sexual personal a través del móvil mediante aplicaciones de mensajería instantánea o redes sociales, correos electrónicos u otro tipo de herramienta de comunicación.

- INFORMACION FALSA: Preocupación causa una tendencia creciente en las redes sociales a compartir información que resulta ser falsa. Todo porque no se comprueba debidamente su veracidad. El fenómeno se encuentra en pleno auge. Refugiados delincuentes, periodistas mentirosos, políticos corruptos. Lo que se presenta como un hecho no es con frecuencia más que una campaña de difamación.

- PRIVACIDAD O CUIDADO DE LA IDENTIDAD PERSONAL: Perfiles: No publicar excesiva información personal y familiar,

ni datos que permitan la localización física. No aceptar solicitudes de

contacto de forma compulsiva, sino sólo a personas conocidas.

- ADICCIÓN AL INTERNET: Las

nuevas tecnologías son excelentes porque mejoran la vida de las personas. El

problema surge a partir del uso nocivo que puede hacerse de Internet, un empleo

negativo ante el que los más jóvenes son los más vulnerables, ya

que se encuentran en pleno proceso de formación de la personalidad adulta y

porque, para los adolescentes de hoy en día, el terreno virtual tiene tanta

realidad como las relaciones presenciales.

- IDENTIDAD DIGITAL: Se pueden crear diferentes identidades de un mismo individuo en Internet y además la identidad digital que una persona se crea no tiene por qué coincidir con la identidad analógica de esa persona, con sus características en el espacio físico

- HUELLA DIGITAL: Es el rastro que dejamos al navegar por Internet. La huella digitales la suma de lo que nosotros publicamos en Internet, lo que

compartimos y lo que publican otros sobre nosotros.

8.4 APLICACIÓN DE BUENAS PRACTICAS DE SEGURIDAD DE LA RED DE INTERNET.

- CONFIGURACION DE CUENTAS Y GRUPOS DE USUARIOS.

- Cuentas de usuario y contraseñas: Es una colección de información que indica al sistema

operativo los archivos y carpetas a los que puede tener acceso un determinado usuario del equipo, los cambios que puede realizar en él

y sus preferencias personales, como el fondo de escritorio o el protector de

pantalla.

- Grupos de usuarios: Es una

herramienta de los sistemas operativos Unix cuya función es ejecutar un comando

con privilegios altos desde un usuario o grupo de usuarios con privilegios bajos. Esto es muy útil, sobre todo

en seguridad informática, ya que se es posible acceder trivialmente al usuario root de forma segura.

- MANEJO DE SOFTWARE DE SEGURIDAD EN EL EQUIPO: Está diseñado para proteger los ordenadores de los programas

maliciosos, como virus y malware. Dicho esto, cuando no está configurado

correctamente, el software de seguridad puede causar problemas de interacción con sus

juegos WildTangent.

- ACTUALIZACIONES AUTOMATICAS: Herramienta que permite mantener al sistema operativo Windows

actualizado de forma automática. Esta herramienta se conecta regularmente a los servidores

de Microsoft, y se encarga de buscar, proponer e instalar las últimas actualizaciones para

Windows y otros componentes instalados en este.

- OPCIONES DE SEGURIDAD EN LOS NAVEGADORES: Seguridad del navegador es la aplicación de la seguridad de internet en el navegador web con la finalidad de proteger datos en red y sistemas computacionales de brechas de privacidad o malware.

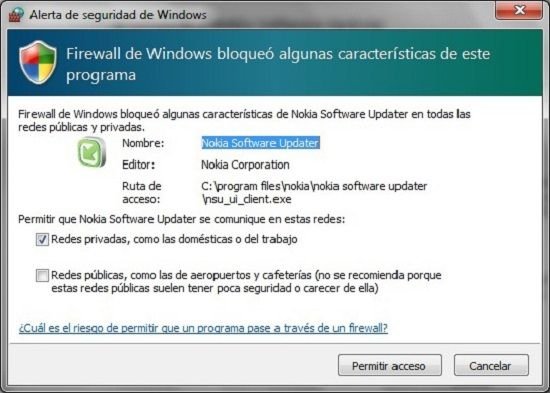

- FILTRO ANTIPHISHING FIREWALL: Es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña)

- ANTISPYWARE: Es un tipo de software diseñado para detectar y eliminar programas maliciosos o amenazantes en un ordenador. Estos programas se llaman spyware como alusión a su tendencia a obtener y enviar información personal de un individuo a un tercero sin su consentimiento.

- ANTISPAM: Es lo que se conoce como método para prevenir el correo basura. Tanto los usuarios finales como los administradores de sistemas de correo electrónico utilizan diversas técnicas contra ello.

8.5 COMPARTIR ARCHIVOS Y CARPETAS DE MANERA SEGURA

- ASIGNAR PERMISOS A USUARIOS: Sirve para gestionar los usuarios de la cuenta

(añadir y suprimir usuarios, y asignar permisos). El administrador de usuarios

no cuenta con los permisos de edición y de colaboración, pero puede asignar a

cualquier usuario, incluso a sí mismo, todos los permisos para aquellas las

cuentas, propiedades o vistas de las que sea administrador de usuarios.

Sirve para realizar funciones administrativas y relacionadas con los informes (como agregar, editar o suprimir cuentas, propiedades, vistas, filtros, objetivos, etc., pero sin gestionar usuarios), así como para consultar los datos de los informes.

El permiso se necesita en la cuenta para crear filtros y en la vista para aplicarlos.

- ASIGNAR PERMISOS A GRUPOS: Con esta cuenta tendremos acceso a todo el sistema, de modo que podremos

instalar y desinstalar programas, o realizar otras modificaciones. Usuario estándar: con este tipo

de usuario, tenemos acceso limitado al equipo, podremos utilizar todo el

software instalado, pero no desinstalar o instalar nuevas aplicaciones, y las

modificaciones que realicemos se limitarán a la configuración de nuestro

usuario. Invitado: este tipo de cuenta

puede activarse para aquellas personas que no usan diariamente el equipo, pero

lo necesitan durante un tiempo. No posee carpeta personal de documentos, y no

admite realizar modificaciones; solo puede utilizar el software instalado.

de los mejores blogs que he visto en mucho tiempo

ResponderBorrar